『古事記』は偽書にあらず

古代メソポタミア

古代メソポタミア史

ヒッタイト古王国時代

ヒッタイトと古代エジプト

細胞化学

DNA

遺伝子発現の仕組み

ファンデルワールス力

生命の起源

アポミクシスapomixis

植物の色素

植物の運動力

遺伝子の発現(1)

遺伝子の発現(2)

元素の周期表

デモクリトスの原子論

相対性理論「重力」

相対性理論「宇宙論」

相対性理論「光と電子」

素粒子の標準理論

宇宙の誕生

共役変換

cp対称性

量子力学

太陽系の物理

半導体

AI半導体

| Top | お知らせ | ブログ | 歴史散歩 |

|

| 目次 |

| 1)コンピュータウイルス |

| 2)ウイルス対策ソフトがウイルスを検知する仕組み |

| 3)マルウェア |

| 4)ヒューリスティック検知 |

| 5)ウイルス対策ソフトを導入する以外には |

ウイルスは、他のコンピュータに無断で入り込んで、悪意の意図をもって被害を及ぼすように作られたプログラムである。ディスクに保存されているファイルを破壊し、個人情報などを盗み資産を詐取する。その後も、侵入したコンピュータを、新たな基点としてウイルスを拡散させる。

そのウイルスは単独で存在することができないため、宿主が必要なことや、その宿主の中で自己増殖できることから、ウイルスと名付けられた。そのプログラムの感染経路に従い、パソコンの中のプログラムを一部書き換えて自身を添付し、ネットワークを介して自己増殖し感染を広げる。

(現在、最も広く受け入れられている「生物の定義」には、(1)外界と膜で仕切られている。(2)代謝を行う。(3)自己複製する。の3つの条件が前提とされている。ウイルスは、自身で代謝を行うことや、自力で自己複製を行うことができない。他の細胞に感染することで、自己複製を行う。)

ウイルスにはウイルス対策ソフトでは検出・駆除できないものも多く、またウイルスに感染したことを知らないままコンピュータを使用し続けると、通常、ウイルス自身が自分を複製する仕組みを持っているため、他のコンピュータにウイルスを感染拡大させてから一層加速して増殖する。

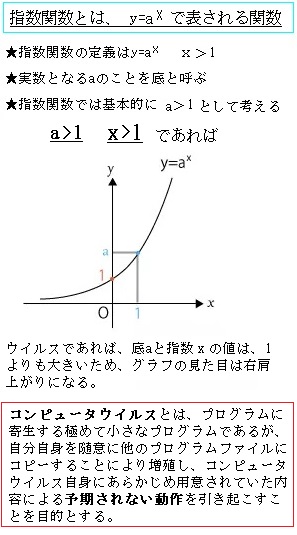

ウイルス感染症は指数関数的に拡大する。指数関数的な増加について、有名な例え話がある。小遣いを増やしたいと思った女の子が、親にある提案をする。最初の日の1セントから始まって、毎日、前日の倍の額が欲しいとおねだりする。すると、2日目は2セント、3日目は4セントをもらう。それが、30日後の、小遣いの額は1,000万ドル(約13億0,000万円)を超える。

ウイルス感染症は指数関数的に拡大する。指数関数的な増加について、有名な例え話がある。小遣いを増やしたいと思った女の子が、親にある提案をする。最初の日の1セントから始まって、毎日、前日の倍の額が欲しいとおねだりする。すると、2日目は2セント、3日目は4セントをもらう。それが、30日後の、小遣いの額は1,000万ドル(約13億0,000万円)を超える。ウイルスは、インターネットからダウンロードしたファイルやレンタルCD、USBメモリや電子メールの添付ファイルやショートカットファイル、ホームページの閲覧など媒介して感染する。しかも、人に感染するウイルスと同様に、ウイルスによって引き起こされる症状は個々で異なる。

2023年3月16日に、Microsoft OneNote形式のファイル(.one)を悪用して感染させる新たな手口が確認された。この手口では、攻撃メールに添付されたMicrosoft OneNote形式のファイルを開き、ファイル内に書かれた偽の指示に従って、ボタンに模した画像「View」をダブルクリックすると、「View」ボタンの裏に隠されている悪意のあるファイルが実行され感染する。なお、攻撃メールの文面はこれまでと大きな違いはなかったという。

(注意1)送信者や内容が不審なメールに添付されたWord文書やExcelファイルを開いた時に、マクロやセキュリティに関する警告が表示された場合、「マクロを有効にする」や「コンテンツの有効化」などのボタンはクリックしない。

(注意2)メールや文書ファイルの閲覧中、身に覚えのない警告ウインドウが表示された際、先ずは疑い!その警告の意味が分からない場合は、操作を中断する。

(注意3)メールに騙され、メールの添付ファイルやURLリンクを開き、ウイルスに感染させられてしまう可能性は誰にでもある。例えば、Excelファイルを、記載されたTemplatesフォルダにコピーして開くと、マクロを無効化する設定にしていても、ファイルに含まれている悪意のあるマクロが強制的に実行されてしまう。これは、コピー先のTemplatesフォルダが「信頼できる場所」としてデフォルトdefault(初期設定)されているためで、このフォルダに格納されたファイルは、安全性の高いファイルとみなされ、マクロが実行可能となる。危険な偽の指示に従って操作しないよう注意する。

「先ずは疑う事から始めよう!!」

(パソコンやスマホの「初期設定」や「初期値に戻す」ことを、「デフォルト設定にする」という。経済・金融用語では、デフォルト=債務不履行)

目次へ

インターネットの世界には、常にソフトウェアやシステムの脆弱性を狙っているサイバー犯罪者がいる。どんなソフトウェアでも脆弱性が発見されてしまうことが多く、その脆弱性を回復するためにアップデートをし続けなければならない。OSなどは、アップデートを怠れば、セキュリティとして肝心な反脆弱性Antifragileの能力を失う。

そういった脆弱性を狙った新たなマルウェアは、日々誕生し続けている。アンチウイルスソフトの開発も進んでいるものの、絶えず増え続けるウイルスを検知し駆除していかなければならない。

そういった脆弱性を狙った新たなマルウェアは、日々誕生し続けている。アンチウイルスソフトの開発も進んでいるものの、絶えず増え続けるウイルスを検知し駆除していかなければならない。マルウェアやウイルスと言っても種類はさまざまで、プログラム実行型ファイルを対象とし、寄生して増殖する「ファイル感染型」と、表計算ソフトや文章作成ソフトのマクロ機能を悪用する「マクロ感染型」、自己増殖でき感染力の高い「ワーム型」など、感染経路やその影響もバラバラである。アンチウイルスソフトの開発は、どうしても後手に回る。

パターンマッチング

セキュリティ対策としてウイルス対策ソフトをインストールし、リアルタイムスキャンや定期的なスキャンを行う。そのウイルスを検知するための方法には、技術の進歩などもあり「パターンマッチング」や「振る舞い検知」、「ヒューリスティック検知」といった複数の手法が使われている。

「パターンマッチング」とは、マルウェアや感染したファイルに見られるデータのパターンをデータベース化し、コンピュータ上のファイルに同様のデータパターンがあるかないかを検索しスキャンする方法である。これまでに見つかった「ウイルスのデータパターン」のことを「シグネチャsignature」と呼ぶ。シグネチャとは、「署名」という意味の英単語であるが、ITの分野では、アンチウイルスソフトやファイアウォールなどのセキュリティソフトでは、コンピュータウイルスなどに含まれる特徴的なデータ断片や、攻撃者のアクセスに特徴的な受信データのパターンなどをシグネチャと呼ぶ。このシグネチャを配付して、該当するデータパターンがコンピュータ上のファイルと一致していないかを検索するためにスキャンを行う。

このパターンマッチングは、過去に検出されたことのあるウイルスの感染を検知するためには有効であるが、新種のウイルスに対しては対応できない。日々新しいものが出現している最新のウイルスに対応するため、「ウイルスのデータパターン」を常に最新のものに更新しておく必要がある。

最新の「ウイルスのデータパターン」は、ウイルス対策ソフトメーカーが、インターネットなどを通じて配布している。有料のウイルス対策ソフトの場合、契約期間内であれば、通常、自動的に更新されるか、更新の通知が来るように設定されている。また、最近では、「ウイルスのデータパターン」を毎回ダウンロードする必要のないクラウドサービス型のウイルス対策ソフトも登場してきている。

ウイルス対策ソフトの契約期間が切れて、「ウイルスのデータパターン」が更新されなければ、コンピュータの保護に支障が生じる。ウイルス対策ソフトは、コンピュータを使用する上での必要な投資であるから、反脆弱性のために必ず継続的に更新する必要がある。

しかし、既知の脅威でなければ検知することができないため、新種のウイルスにはまったく対抗できないのが大きな欠点となっている。新たなる脅威が日々生まれている状況であれば、「ウイルスのデータパターン」のみでは、サイバー攻撃を駆逐することはできない。

また、近年では「ウイルスのデータパターン」からの回避機能まで備わったマルウェアの活動も活発化している。「ウイルスのデータパターン」というアンチウイルスソフトが、逆に攻略されつつある。

その一方では、リアルタイムのマルウェア対策機能により、システムがマルウェアに感染するのを未然に防いでくれるセキュリティソフトもある。

目次へ

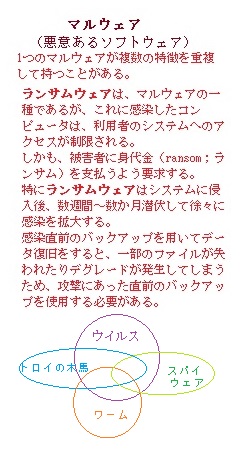

マルウェアMalwareとは、「malicious software【悪意があるソフトウェア】」の略語であり、不正かつ有害な動作を行うよう作成されたウイルスや「ワーム」、スパイウェアなどの悪意のあるソフトウェアや悪質なコードの総称である。パソコンやスマホに不具合を起こし、パソコンにダメージを与えることが目的の悪質なプログラムは、すべてマルウェアとみなされる。通常、耳にする「ウイルス」とは、マルウェアを指していることが多い。

「ワームWorm」とは、宿主が必要なウイルスとは異なり、自律して活動しながら感染が拡大できるので、ワーム(虫)と呼ばれる。単独で活動し他のデバイスに寄生するなど、特出した高い感染力を持ち、爆発的に自身のコピーを作成できるため、甚大な被害を与えることが多い。

かつて、脆弱性が解消されていないまま、ネットワークに接続したため感染する「Blaster(映画『スター・ウォーズ』シリーズに登場する、レーザーを撃ち出す射撃武器をブラスターと呼んでいる。)」が世界的に流行したこともあった。コンピューター内のファイルを破壊し、ハードディスクを初期化し、そして突然のシステムダウン、更に再起動を繰り返すなどの被害が発生した。

2009年、東京大学医学部附属病院(東大病院)で2月27日未明、ワーム型ウイルス感染によるシステム障害が発生した。院内のLANに接続されている1,000台以上の診療業務用のPCと、4台のサーバーにウイルスの感染が確認された。

ネットワークを介して感染を広げるタイプだけでなく、外付けハードディスクとかUSBメモリなどのリムーバブルメディアremovable mediaやネットワーク内の共有フォルダを介して拡散するタイプが猛威を振るったこともあった。複数の機能を兼ね備えたものもあり、パソコンをリモート制御するために、予めワームを標的のパソコンに仕込んでおくといった攻撃手法もとる。

メールにワームが添付され、それを不用意に開きパソコンがワームに感染すると、ワームはパソコン内にあるアドレス帳を探し出し、そこに保存されているメールアドレス宛にワームを添付しメールを大量に送信する。これを繰り返すことで感染を爆発的に拡大させる。過去には、世界中の何百万台ものパソコンが時を同じくして感染している。

ワームは、次から次へと新しい攻撃手法を編み出している。最近では従来のセキュリティ対策では防ぎきれない、新しい攻撃方法を用いたケースが増加している。それでも、セキュリティ対策ソフトもそれに合わせ対応しているため、いつもアップデートして最新版を使用することが重要である。

スパイウェアとは、コンピュータ内部からインターネットに対して情報を送り出すソフトウェアの総称である。従って、これらのすべてが悪質なソフトウェアを示すわけではないが、スパイウェアの中には、明らかに情報を盗み取ることを目的にし、それが一度インストールされ動作していても、ユーザーが気付かないまま.、パソコン内部の情報が自動的に送信されるウイルスソフトをスパイウェアと呼んでいる。

スパイウェアの中には、明らかに情報を盗み取ることを目的として、ユーザー名やパスワード、メールアドレスといった個人情報を送信する機能を持つものが殆どである。それが、インターネットに接続するコンピュータにとって、大きな情報セキュリティ上の障害となっている。

スパイウェアは、フリーソフトのインストールと同時にインストールされる場合がある。インターネットで公開されているフリーウェアなどを介し、知らないうちにスパイウェアをインストールしてしまう。またホームページを閲覧しただけでダウンロードされる。ユーザーには、自分のコンピュータに含まれるどのような情報が誰に対して送信されているかということさえ分からないほどの事態にもなる。

偽の警告とは、例えば「あなたのパソコンはウイルスに感染しています。早急に、このウイルス駆除ソフトをインストールしてください」といった類のメッセージがある。これに騙されてインストールする。これによるスパイウェアの侵入事例が多い。

スパイウェアのダウンロードリンクが、メールに記載されている場合や、添付ファイルにスパイウェアが仕込まれているケースが頻発している。誤ってクリックしてしまった場合、スパイウェアに侵入された危険性を想定して対策した方がよい。

スパイウェアをはじめとするさまざまなセキュリティリスクに対策する上で、セキュリティソフトを導入する必要があるが、セキュリティソフトは、随時、アップデートすることが大切である。サイバー攻撃の手口は日々巧妙になっている。セキュリティソフトも常に最新状態に更新することが不可欠になっている。

ダークウェブの場合は、匿名性が極めて高く、表立ってはその存在がわからないことから、「ダークウェブ」と呼ばれている。Google ChromeやMicrosoft Edge、Safari(Apple製デバイス上で動かすことを意図して設計されている。)といった一般的なWebブラウザではなく、専用のソフトを使用しなければアクセスができない。ダークウェブは、非合法の物品やコンテンツで取引されている。

・児童ポルノや麻薬、銃器など違法性の高い物品やコンテンツ

・アプリケーションやOSの利用時に必要なアクティベーションコードactivation codeを不正に生成したデータ

(アクティベーションキーactivation codeとは、Amazon Fire TVシリーズ、Apple TV、一部メーカーのスマートテレビなどで、WOWOWオンデマンドアプリにログインするためのコードでもある。商用ソフトウェア製品の不正コピーを防ぐため、利用者が購入後、使用開始前にインターネットなどを通じて正規の購入者であることの証明手続きを行なう必要があることから、使用権の認証を行うために入力する文字列)

・不正に手に入れたクレジットカード情報と、その情報を元に作成された偽造クレジットカードの情報

・通販サイトや公式オンラインショップに登録された、氏名・住所・メールアドレス・電話番号などの個人情報のリスト

・サイバー攻撃に使用する不正プログラムや専用のツールも取引されている。

実際、犯罪情報を含むさまざまなモノや情報がやりとりされている。これらを利用して、私たちが利用しているWebサービスが攻撃された場合、個人情報が盗まれてしまう。

ダークウェブは危険すぎる!!

このように犯罪の温床になっているダークウェブにはとにかく近づかないことが鉄則である。しかも、ダークウェブのリスクが大きいのは、そこで流される重要な個人情報に気づけないことである。

興味本位でアクセスしたことで、不正プログラムに感染するなど、個人情報や金銭を盗まれてしまう危険性があり、闇社会と接点を持つことにもつながり、サイバー攻撃の標的になってしまう可能性など、さまざまなリスクがあり、絶対にアクセスすべきではない。

インターネットの一部ではあるが、そこにアクセスするためには様々な特別なソフトウェアや設定などが必要な「ダークネット」の上に構築されたWebコンテンツ群と考えられる。

トロイの木馬

一見すると無害の画像ファイルや正規のアプリケーションになりすまし、パソコンの中に入り込むマルウェアと呼ばれる悪意のあるプログラムの一種である。ギリシア神話で登場するトロイの木馬のように、正常なプログラムを装ってシステムなどに侵入して、ひっそりと攻撃を仕掛けることを特徴とする。当初の無害な状態から何らかのトリガーtrigger(英語で引金の意味を持つ単語。ITでは、何らかの動作を開始するためのきっかけとなる命令や信号。)をきっかけに豹変し、ひっそりと攻撃を仕掛け、パソコンの機能に損傷を与えたり、パソコンへの入り口であるバックドアbackdoorを開けたりする。

バックドアは「裏口」を意味するが、IT分野の用語では「PCやサーバー、システム・アプリケーションなどに不正侵入するための入口」を示す。バックドアを仕掛けると、攻撃者はその後いつでも認証を回避して侵入できるようになる。サーバーやパソコンの管理者に気づかれない状況下で、繰り返し侵入される。その仕掛ける手口は、近年さらに巧妙になっている。管理者などが被害を把握できないまま、バックドア経由で不正侵入した攻撃者が、システム改ざんやデータの抜き取りするなど被害が継続する。

スマートフォンなどのIoT機器などの普及が、攻撃者には好機となり、さまざまな攻撃手法を開発している。基本的には攻撃者が送付するメールの添付ファイル経由で感染を狙うが、メールの受信者がマクロを実行することで、ユーザーに察知にされないようにバックドアが設置され、システムの不正な変更や不正な侵入を行う。ネットバンキングの情報の窃取や、攻撃手法や目的に応じて別のランサムウェアをダウンロードさせる攻撃が行われる。更に新たなソフトウェアやコンテンツを対象にするプラットフォームを作ることにより、その取引先の膨大なデータを取得し、それらのデータを分析したうえで新たな不正を重ねるマルウェアを作成する。

感染自体が気づきかれにくく、情報を盗む際にも.密かに活動するトロイの木馬は、被害がどんどん拡大する危険性が極めて高い。知らずに放置した結果、取引先へのサイバー攻撃の拠点として利用されもする。

トロイの木馬は、スパイウェアと同様に、基本的には自己増殖しない。この点では、ウイルスやワームとは大きく異なる。

目次へ

パターンマッチング以外のウイルスの検知方法として代表的なのが「ヒューリスティック検知」と呼ばれる方法である。

ヒューリスティック(heuristic)という単語は、直訳すると「発見的(手法)」という意味で、サイバーセキュリティの分野に限って言えば「経験則や試行錯誤によってある程度正しい答えを導き出せる」といった意味合いを持っている。つまり、この「発見的」な検知方法は、これまでの経験や試行錯誤を活かし、ある一定レベルの精度を持った答えを導ける方法という意味を含んでいる。

「ヒューリスティック検知」では、新たな脅威にも対応することが可能となる。パターンマッチングとは異なり、プログラムされた特定の動作を検知するため、たとえシグネチャとして確認されていないウイルスであっても、データパターンに囚われずに検知できる非常に優れた能力を発揮する。

ウイルス(マルウェア)はファイルの書き換えなど、悪意を持って行うプログラムである。「ヒューリスティック検知」では、パターンマッチングのようにデータそのもののパターンをチェックするのではなく、プログラムによる特定の動作を検知して、その動作によってウイルスだと判断する検知方法である。

そのためデータパターンがまだ確認されていない新たなウイルスでも検知できることが特性となっている。

ただし、年々精度は上がっているが、仕組み上どうしても誤検知が起こりえるという課題もある。

「パターンのヒューリスティック検知」

ヒューリスティック検知は、さらに細かく見ていくと振る舞い検知と呼ばれる「動的ヒューリスティック検知」と「静的ヒューリスティック検知」に分けることができる。

実際にウイルスの検知を行う際には、この2つの検知方法を組み合わせて利用することが多い。

「静的ヒューリスティック検知」はプログラムを実行する前に分析を行い、ウイルスらしき特定の動作をするかどうかを検知する方法である。プログラムを動作させずに分析を行うため、ウイルス感染のリスクが低くなる分析方法である。

一方で、この手法ではウイルスを事前に検知しきれないこともあるため、疑わしいプログラムによる動作を検知した場合は、動的ヒューリスティック検知でさらにチェックを行うといったように組み合わせで使われることが多い。実際、ウイルスの中には、暗号化が施され、プログラムの実行前には検知されないよう設計されているものもある。しかし動的ヒューリスティック検知であれば、仮想環境上で実際に動作させた上で判断するため、暗号化されたウイルスでも検知する可能性が高くなる。

動的ヒューリスティック検知は、コンピュータ内に検証用の仮想環境「サンドボックスsandbox」と呼ばれる検証用の仮想環境を作り、そこで実際にプログラムを動かして動作を検知する方法である。sandboxとは、砂場、砂箱という意味の英単語である。IT分野では、ソフトウェアの特殊な実行環境として用意された、外部へのアクセスが厳しく制限された領域のことを指す。

プログラムの動作(振る舞い)を実際に動かしてみて検知することから「振る舞い検知」とも呼ばれる。

暗号化などを行なって実行前に検知されないよう対策が組み込まれているウイルスも、実際に仮想環境上で動いているところをチェックすることで検知することが可能になる。

ただしこの方法は検知を行うための負荷が高いため、静的ヒューリスティック検知を事前に行った上で、疑わしいプログラムだけに実行されることが多い。

「パターンマッチング」を行うにはウイルスのデータパターン(ウイルス定義ファイルVirus Definition File)をアップデートすることで最新のウイルスを検知することができるが、パターンにないウイルスに対応する際には「ヒューリスティック検知」が使われる。

(ウイルス定義ファイルとは、警戒すべき多数のウイルスをターゲットにするウイルス対策ソフトが攻撃対象にする「ブラックリスト」である。しかも定義ファイルは更新されたものが定期的に送信されるため、それを毎回遅れずに更新すれば、ウイルス対策ソフトはかなり精度の高いウイルス検知が実行される。)

最近のウィルス対策ソフトでは、インターネットを通じてウィルス定義ファイルが自動的に更新されるようになっている仕組みのものが多い。その一方、ヒューリスティック検知で懸念とされるのが、誤検出が少なくないということである。近年はプログラムの複雑さも日に日に増していることから、誤検出が起こりやすくなっている。また、攻撃者側が「問題のないプログラムのように振舞う動作をさせよう」と対策し、そのプログラムの異常性が発見されないようにしている。ヒューリスティック検出の精度ばかりか、ウイルスの攻撃性と難解さが、近年ますます対策を困難にしている。

目次へ

|

| 車山高原レア・メモリーの秋10月 |

LCV-Net のメールウイルスチェックサービスが、電子メールに添付されるウイルスに対して、無料で、LCV-Net一般会員のパソコンにおける受信時はもちろん、送信時にもチェックがなされいるため、万が一何らかの原因により感染した場合でも被害の拡大を抑える機能が働く。

プロバイダのメールアドレスの利点は、セキュリティが充実していることのほか、プロバイダメールアドレスを持っている人は信頼性が高いと思われている。しかし、メール以外、例えばホームページやCD-ROMなどを通じてのウイルス感染を防ぐことはできない。ウイルス駆除ソフトをインストールして、併用することが勧められている。

ウイルスは悪性のホームページなどで配布されていたり、メールに添付されていたり、さまざまな手段と経路でコンピュータに侵入してきている。

・悪性ホームページに接続する可能性のある迷惑メールや掲示板内などのリンクに注意。

・不審なメールの添付ファイルは、開かないのが原則。

・偽のセキュリティ警告文を表示し、偽のサポートセンターへ電話をするように仕向けるサポート詐欺も多い。

「セキュリティ警告文」はクリックすると不正サイトに誘導される可能性が最も高い。「ウイルスに感染している可能性があります」と警告が表示された場合、先ずは、偽の通知であると疑い、無視してサイトを閉じ方が無難である。最近では、SNSなどで用いられる短縮URLが、悪性ホームページなどへの誘導に使われる例が頻発している。

オンプレミスで運用していれば、バージョンアップ時の対応など管理サーバーの運用管理に多くの時間と手間が掛かる。良好なクラウドサービスを利用できれば、サーバー管理が不要となるだけなく、高い検知率によって日々現場からの問い合わせも大きく減らせる。

オンプレミスでは、システムの構築には、必要なハードウェア・ソフトウェア・データなどを、利用者自身が保有し、こまめな管理・運用を必要とするが、クラウドサービスの大きな特長は、それらを準備することなくサービスとして実務レベルでは容易に利用できるようになる。

クラウドサービスでは、主に仮想化技術が使われている。その仮想化技術とは、実際に存在する1台のコンピュータ上に、ソフトウェアの働きにより、複数台のコンピュータをあたかも1台であるかのように利用することができる技術である。仮想マシンは物理的に1台のハードウェアに対して1つのOSを動作させる。すなわち同時に複数のOSを動作させることによる制約を解消する技術と言える。利用者は、クラウドサービス事業者が保有するコンピュータの処理能力を、柔軟に必要な時に利用することができる。

利用者から見て、インターネットの先にある自分が利用しているコンピュータの形態が実際にどうなっているのか見えづらいことを、雲のかたまりのように表現したことから、「cloud(雲)」という名称がついた。

プロバイダーProviderとはインターネットサービスプロバイダー(Internet Service Provider)の略称で、一般的にプロバイダー、または頭文字をとってISPと呼ばれている「インターネット接続業者」である。

ネットを利用するには、回線の開通とプロバイダーとの契約、ルーターrouter(複数の異なるネットワーク間で、データのやりとりを中継する送信経路を決定する装置)の設置などが必要である。 ユーザーは回線とネットを直接つなぐことができないため、プロバイダーが間にたって、回線事業者が提供している回線を通してネット接続サービスを行う。

攻撃者は「マルウェア対策の対策」を施し、シグネチャベースの検知をすり抜けるよう細工を施す。高度なマルウェアは「マルウェア対策の対策」を行っており、シグネチャベースの検査を回避できることを確認してから、ひそかに、そして確実に感染ステップへと進む。

身代金を要求する「ランサムウェア」も、ハードディスクやファイルを暗号化して、パソコンに深刻なダメージを与える「悪意があるソフトウェア」であるため、マルウェアの一種とみなすことができる。マルウェアとランサムウェアは、それぞれ別のものを指しているのではない。マルウェアの中でも、身代金を要求する特殊性から「ランサムウェア」と呼び区別しているに過ぎない。

ランサムウェアは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせて作られた造語である。ランサムウェアに感染すると、多くの場合、パソコンに保存したファイルやハードディスクが暗号化されてしまい、アクセスができなくなる。一度暗号化されてしまったファイルやハードディスクをもとに戻す復号decodeは、極めて難しいとされている。ランサムウェアの特徴は、端末を利用できないほどに暗号化にした状態で、身代金を要求することにある。感染したコンピュータに含まれる情報やコンピュータを操作した情報を盗み出す「スパイ活動」でもあるため、旧来のウイルスのように愉快犯的な行為で作られたものではなく、個人情報を不正に利用しようとする犯罪者が迷惑メールの送信者と結託し、営利目的で作られているため、その悪質なプログラムは、より巧妙化であるばかりか、被害者企業の存続すら危うくする。

窮地に立たされた被害者側は、藁にもすがる思いで、支払い要求に応じてしまう。しかし、支払い要求に応じたからといって、必ずしも復号鍵を入手できるとは限らない。

データを定期的にバックアップしていたとしても、そのバックアップデータもランサムウェアやマルウェアから狙われる。 ランサムウェアはシステムに侵入後、数週間~数か月潜伏して徐々に感染を拡大させる。感染直前のバックアップを用いてデータ復旧しても、一部のファイルが失われるデグレードdegradeが発生する。

(「低下する」という意味を持つ英語「degrade」を、日本のIT業界特有の用語として、プログラムの変更または破壊により、既存のプログラムに意図しない影響が発生し、変更・破壊前よりもソフトウェアの品質が劣化することを「degrade」と呼ぶ。)

ほとんどのコンピュータ・ユーザーは、自身のマシンがボットbot感染しても気づかないため、感染マシンからアクセス可能なファイルサーバや外付けストレージではなく、直接アクセスできない分離されたネットワーク上に、バックアップを保管することが必要になる。

(ボットbotとは、第三者のパソコンを悪用することを主目的とした悪質なプログラム。ボットに感染しているマシンで構成されたネットワークは、「ボットネットbotnet」、または「ボット・ネットワークbotnetwork」と呼ばれる。)

ボットに操られたコンピュータは加害者にもなる。感染すると、迷惑メールを送信したり、別のサイトを攻撃したりする。被害者が加害者にならないようにするためにも、ボットへの対策は極めて大切なことになる。

基本的にはウイルス対策がもっとも重要であるが、最近ではさまざまな手口の侵入方法が考えられているため、さらなる対策が必要になっている。

ランサムウェア被害防止対策

ランサムウェアの被害に遭った場合は、最寄りの警察署又は各都道府県警察のサイバー犯罪相談窓口に通報することも有効な対策となる。

相談窓口 https://www.npa.go.jp/bureau/cyber/soudan.html

ウイルス対策

いったん侵入されると、ネットワーク内の複数の端末でデータが暗号化されるなどといったように、被害の範囲が拡大することとなる。そのため、ユーザアカウントに割り当てる権限やアクセス可能とする範囲などは必要最小限する方が安全である(「アクセス権などの権限の最小化」 )。

また、インターネットに公開されている機器が乗っ取られた場合に備えて、その機器からアクセス可能な範囲を限定する必要がある。 ランサムウェアは、感染するとハードウェアやファイルを暗号化する。バックアップを取得しておけば、たとえランサムウェアに感染しても、バックアップを取得した時点のファイルに復旧することができる。身代金を払わずとも暗号化を解除することにつながるため、ランサムウェア対策としてバックアップは極めて有効である。

しかし、バックアップを取得するメディアがパソコンと繋がっていれば、ランサムウェアに感染した際に、バックアップデータまで暗号化されてしまう可能性がある。バックアップデータを取得した後は、バックアップメディアを個々のパソコンから切り離しておく必要がある。

従来のマルウェアと同様に、ランサムウェアに対してもOSを最新の状態に保つという基本的な対策が極めて有効となる。常にOSが最新の状態にあれば、脆弱性は改善されており、ランサムウェアの被害を防ぐ可能性がより高まる。

コンピュータがウイルスに感染していないかどうかを検査するウイルス対策ソフトは、コンピュータをウイルスから防御するためのソフトウェアであるため、「アンチウイルスソフト」とも呼ばれている。

一般のウイルス対策ソフトの通常の動作では、コンピュータに侵入したウイルスを駆除したり、電子メールなどで送信するファイルにウイルスが含まれていないかどうかをチェックしたりする。他のコンピュータとの通信状況を監視してウイルスの侵入を予防するファイアウォールの機能を備えているものもある。そのため、既にコンピュータに感染してしまったウイルスを検出するには、ウイルススキャンを実行する必要がある。

ウェブアプリケーションファイアウォールは、Webアプリケーションで行われる外部との通信を監視し、脆弱性への攻撃や情報の窃取などを防御するファイアウォールのことである。

ウエブ・アプリケーション・ファイアウォールWeb Application Firewallを略して、WAF(ワフ)とも呼ぶ。 一般的なファイアウォールはネットワークレベルで監視していることに対して、WAFはアプリケーションレベルでの監視を行う。Webアプリケーションの脆弱性によって引き起こされるSQLインジェクションなどを防ぐことができる。 SQL(構造化された疑念言語)インジェクションとは、アプリケーションの脆弱性により不当な「SQL」文が作成されて、それが「注入injection」されることによって、データベースのデータを不正に操作する攻撃のことである。「SQL」とは、Structured Query Languageの略称で、「データベースサーバを操作する命令文」として、WebサイトやECサイト(electronic commerceの頭文字、日本語に訳すと『電子商取引』)のデータベースに利用者からの入力情報を送信する際に利用される。

英: Query Languageとは、「疑念言語」、つまりコンピュータのデータに対して疑念を抱かせるためのコンピュータ言語である。電子辞書を作る辞書のデータは、「データベース」に収められるが、このとき、データベースの定義を決めたり、データベースにデータを登録したり、検索したりするときに用いる「構造化疑念言語」がSQLと呼ばれる。

データベースと連携して動作する多くのWebアプリケーションは、この「データベースへの命令文(SQL)」を使い、ユーザからの各種情報入力を元にしてサーバ側で処理し、結果をユーザに返す。

この処理の中には、サーバやデータベースにアクセスし、情報を参照・更新することも多くある。このような処理の過程では、Webアプリケーションはユーザから想定外の情報が入力された場合、本来であればそのまま処理せず、正しくエラー処理(エスケープ)を実行する。

しかし、Webアプリケーションに脆弱性が存在すると、アプリケーションが入力値を適切に処理せず、かえって誤ったSQL文を命令文として認識して、データベースの操作が行われ、情報漏洩や不正なデータベースのデータを読みとったり、データを改竄したり、または削除したりする。

これらのウイルス感染を防止するためには、次の3つが基本の対策となる。

1) ソフトウェアを更新する。

2) ウイルス対策ソフトを導入する。

3) 怪しいホームページやメールに注意し回避する。

特に、ソフトウェアの労を惜しまない更新が、脆弱性の解消には重要なツールとなる。

(脆弱性とは、コンピュータのOSやソフトウェアにおける、プログラムの不具合や設計上のミスなどが原因となって発生した「サイバーセキュリティ上の欠陥」のことを言う。)

脆弱性は、セキュリティホールとも呼ばれ、脆弱性が残された状態でコンピュータを利用していると、不正アクセスに利用されたり、ウイルスに感染したりする危険性が高くなる。

このような脆弱性が発見されると、多くの場合、ソフトウェアを開発したメーカーが更新プログラムを作成して送信する。その一方、脆弱性は完全に対策を施すことが困難であり、次々と新たな脆弱性の原因となるデータが送信される。

脆弱性には、いくつかの種類があり、放置されていると、外部から攻撃を受けたり、ウイルス(ワーム)の感染に利用されたりする危険性がある。インターネットに接続しているコンピュータにおけるサイバーセキュリティ上の大きな問題のひとつになっている。

脆弱性はクライアントとサーバ双方においても重要な問題である。特にインターネットに情報を公開している場合には、その脆弱性を利用し、他のコンピュータを攻撃するための踏み台として利用され、ウイルスの発信源になるなど、攻撃者による悪用が常態化しているため、脆弱性は必ず塞いでおかなければならない。

近年では、PCやスマートフォンに限らず、家電製品やカーナビゲーションなどインターネットに接続される機器も増え、これらの機器もコンピュータにより稼働しているため、ソフトウェアに脆弱性があると被害を受けることになる。

脆弱性を塞ぐには、OSやソフトウェアのアップデートが必要となり、例えば、Windowsの場合には、サービスパックやWindows Updateによって、それまでに発見された脆弱性を塞ぐことができる。それでも、一度脆弱性を塞いでも、また新たな脆弱性が生じる可能性があるため、常にOSやソフトウェアの更新情報を収集して、迅速なアップデートを行わなければならない。

ウイルス対策ソフトは、一般的にコンピュータの電源がオンであるときには常に起動した状態にあり、外部から受け取ったり送ったりするデータを常時監視することで、インターネットやLAN、記憶媒体などからコンピュータがウイルスに感染することを防ぐ。

近年では、「ゼロデイ攻撃zero day attack」と呼ばれる脅威が増加している。ゼロデイ攻撃とは、OSやソフトウェアに対する脆弱性が発見されたときに、メーカーが修正プログラムを配布するまでの間に、その脆弱性を利用して行われる攻撃である。そのため、指摘された脆弱性の内容を確認し、危険となる行為を行わないなど、修正プログラムを適用するまでの間は十分な注意が必要となる。

脆弱性が公開されてから、メーカーが対応策を検討して修正プログラムを開発しても、完全な対策は困難と言われている。

目次へ